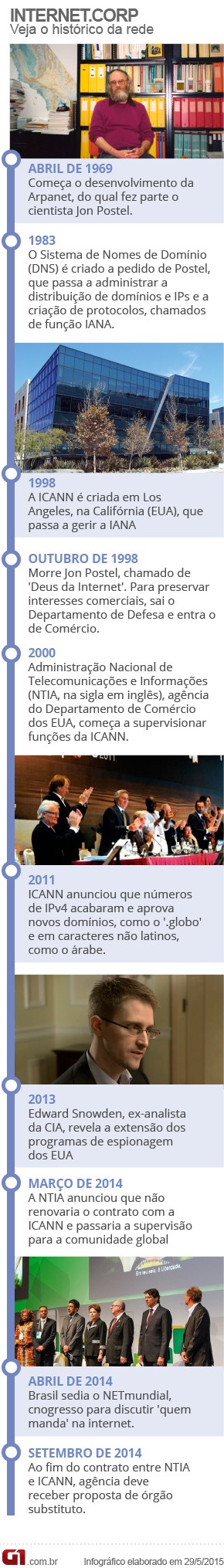

Quem manda na internet? Nem precisa dar um Google, e a resposta vem à cabeça: os Estados Unidos. A afirmação não deixa de ter seu fundo de verdade, porque o governo americano controla as ações da organização que coloca a rede para funcionar.

Os EUA concordaram em deixar esse posto a partir de setembro de 2015, após a pressão de países incomodados com esse domínio, como o Brasil.

Só que a Casa Branca impôs condições para passar o bastão, e especialistas correm contra o tempo para satisfazer exigências.

Dentre os 30 experts envolvidos, três são do Brasil, país com o segundo maior número de representantes, atrás dos EUA. O G1 conversou com eles sobre o que chamaram de “momento histórico para a internet” (veja entrevistas no vídeo acima).

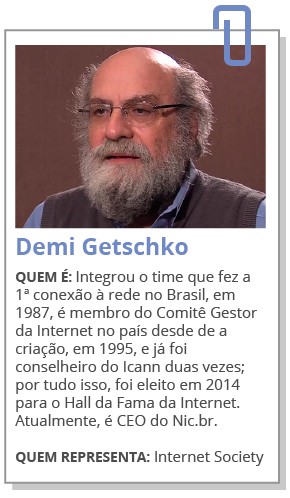

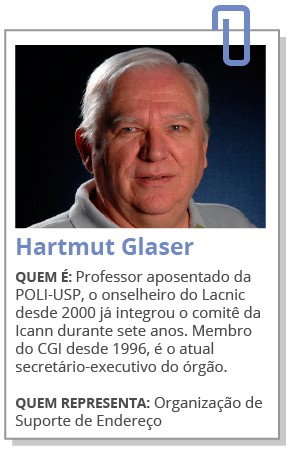

O grupo brasileiro tem um dos pioneiros a implantar a rede no país e até agora o único brasileiro no Hall da Fama da Internet, Demi Getschko. Outros membros são o presidente do Comitê Gestor da Internet no Brasil (CGI.br), Hartmut Glaser; e o diplomata Jandyr Ferreira dos Santos Junior, chefe da Divisão de Sociedade e Informação do Ministério das Relações Exteriores.

O trabalho é tornar mais aberta a Corporação da Internet para Designação de Nomes e Números (ICANN, na sigla em inglês). A organização administra as funções fundamentais da internet, como distribuição de domínios (como “.com” e “.br) e IPs (códigos que permitem navegar na rede e são como uma identidade do acesso).

Quem são eles?

Os três brasileiros chegaram ao comitê de transição de forma diferente. Demi é o indicado da Sociedade da Internet (Isoc, na sigla em inglês); Glaser, da Organização de Suporte de Endereço; e Santos Junior, do comitê de governos que auxilia a Icann.

"O governo brasileiro defende que o esforço de elaboração de proposta de transição não deve se restringir a aspectos meramente técnicos", afirma Santos Junior. Ele defende a "participação dos governos no processo de decisão" da internet.

A reclamação é que o órgão que "controla" está na Califórnia e uma decisão da Justiça dos EUA poderia interferir na internet.

Dentro dos EUA, deixar de controlar a rede não é consenso e há resistência dos republicanos, que não veem com bons olhos transferir a supervisão para um grupo que pode vir a incluir países do "Eixo do Mal". "Por isso tentamos agilizar a discussão até o fim do mandato Obama", diz Fink, citando o presidente, que é democrata.

O comitê corre contra o tempo. Demi, Glaser e os outros têm que compilar as propostas das comunidades técnicas de protocolos, números e domínios. As duas primeiras já foram entregues; a terceira, atrasada, sai em 25 de junho. O grupo entrega o resumo aos EUA no começo de agosto (antes, irá ainda a consulta pública).

“O atraso no cronograma original lança dúvidas sobre a possibilidade de conclusão da transição no prazo inicialmente cogitado”, diz Santos Junior, desconfiado.

Ainda assim, o processo em curso já é tratado como um retorno às origens da internet. “Essa é a coisa mais importante que aconteceu para a ICANN. É uma espécie de maioridade para ela, como se pudesse se dirigir sozinha”, explica Daniel Fink, gerente da entidade no Brasil.

'Deus da internet'

O nó que os brasileiros têm de desatar remonta às decisões dos EUA ao criar o ICANN. Até 1998, os rumos da internet eram decididos por pesquisadores do Instituto da Ciência da Informação, na Califórnia.

Lá trabalhava Jon Postel, um dos pais da Arpanet, rede que serviu de suporte técnico à internet. Para profissionalizar a gestão da distribuição de domínios e IPs e a criação de protocolos, os EUA propuseram a criação de uma empresa privada. Surgia a Icann.

Postel, chamado de “Deus da Internet”, lideraria a empresa. Em setembro daquele ano, morreu inesperadamente. Os EUA mexeram os pauzinhos.

O contrato da Icann já havia passado do Departamento de Defesa para o Departamento de Comércio, com o objetivo de preservar interesses financeiros das empresas que começavam a nascer (o Google é daquele ano; o Yahoo, de 1994).

A intervenção, porém, foi intensificada em 2000. A partir daí, a Icann precisava do OK dos EUA antes de liberar domínios ou de alterar o cadastro da administradora de um domínio nacional (“.br” ou “.uk”).

Muito poder

Desde então, o mundo inteiro pede o afastamento dos EUA. Até a ICANN admite o controle excessivo.

“É muito poder na mão de um país”, resume Fink. “É o poder não só sobre um país, mas sobre todo mundo”, diz Glaser.

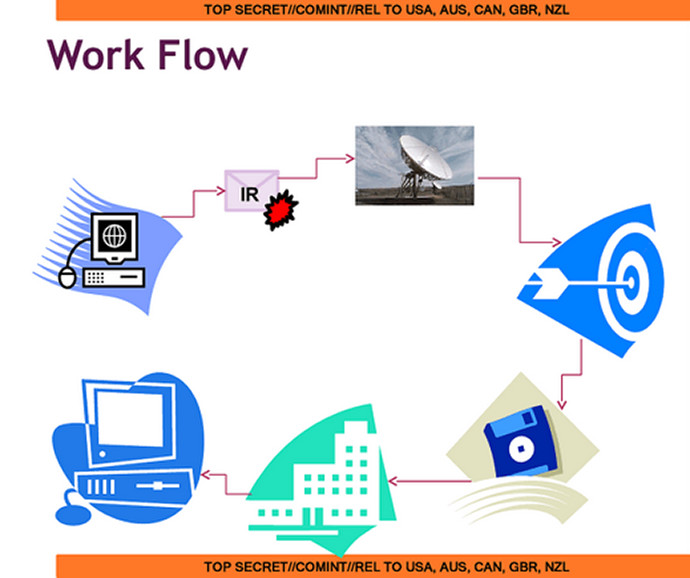

O "game over" veio após o ex-analista da CIA Edward Snowden revelar em 2013 a extensão dos programas de espionagem pela internet. A partir daí, a atuação do Brasil se intensificou.

No mesmo ano, o monitoramento americano foi mote para a presidente Dilma Rousseff discursar na ONU contra a rede usada como arma de guerra e a favor de uma governança ser mais aberta.

Em março de 2014, a NTIA anunciou que não renovaria o contrato de supervisão. No mês seguinte, o Brasil já realizava o Netmundial, congresso para discutir “quem manda” na internet.

A agência dos EUA fixou regras para largar o mouse: a nova supervisão não deveria ser feita por órgãos multilaterais (leia-se: nada da ONU ou similares) nem por um só país.

Apesar de não estar concluída, a proposta que o governo dos EUA vai sugerir é a criação de uma organização multisetorial, formada por membros da comunidade técnica, de governos e empresas.

O grupo, além de avalizar alterações nos domínios, poderia vetar decisões do conselho do ICANN. Outro mecanismo permitirá a remoção de diretores e conselheiros em caso de crise. Para Fink, o modelo adotado no Brasil para conduzir a internet é um exemplo: o CGI reúne de empresários a acadêmicos.

fonte: http://g1.globo.com/tecnologia/noticia/2015/06/futuro-da-internet-sem-o-controle-dos-eua-passa-pelas-maos-de-brasileiros.html

>>>Aplicativo que fotografa quem erra a senha de desbloqueio da tela Ronaldo!

Estou desconfiada que alguém está mexendo no meu smartphone, é possível

habilitar alguma função que faça a câmera fazer uma foto quando tentam

descobrir a minha senha? O meu aparelho é um Moto G HDTV. Mônica

>>>Aplicativo que fotografa quem erra a senha de desbloqueio da tela Ronaldo!

Estou desconfiada que alguém está mexendo no meu smartphone, é possível

habilitar alguma função que faça a câmera fazer uma foto quando tentam

descobrir a minha senha? O meu aparelho é um Moto G HDTV. Mônica

Redmi Note 4, primeiro smartphone da Xiaomi liberado para venda no Brasil pela Anatel. (Foto: Divulgação/Xiaomi)

Redmi Note 4, primeiro smartphone da Xiaomi liberado para venda no Brasil pela Anatel. (Foto: Divulgação/Xiaomi) Imagem

publicada pela Xiaomi, a 'Apple chinesa', sugere chegada da empresa ao

Brasil: 'Põe mais água no feijão que já estamos chegando'. (Foto:

Divulgação/Xiaomi)

Imagem

publicada pela Xiaomi, a 'Apple chinesa', sugere chegada da empresa ao

Brasil: 'Põe mais água no feijão que já estamos chegando'. (Foto:

Divulgação/Xiaomi)

Empresa francesa cria biquíni conectado que avisa quando aplicar filtro solar novamente. (Foto: Divulgação/Spinali Design)

Empresa francesa cria biquíni conectado que avisa quando aplicar filtro solar novamente. (Foto: Divulgação/Spinali Design)